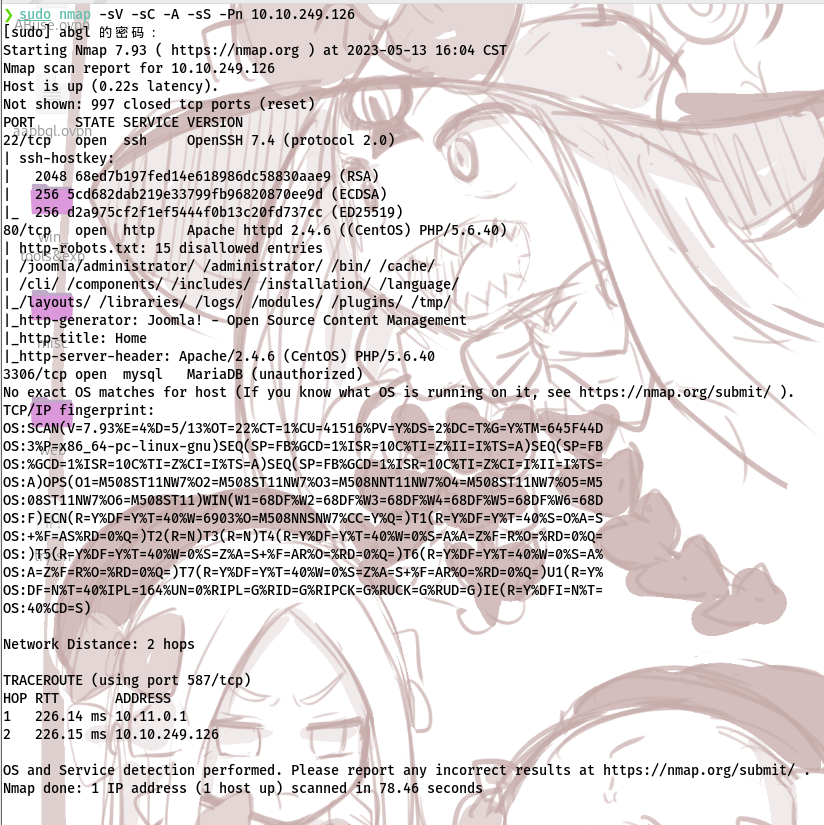

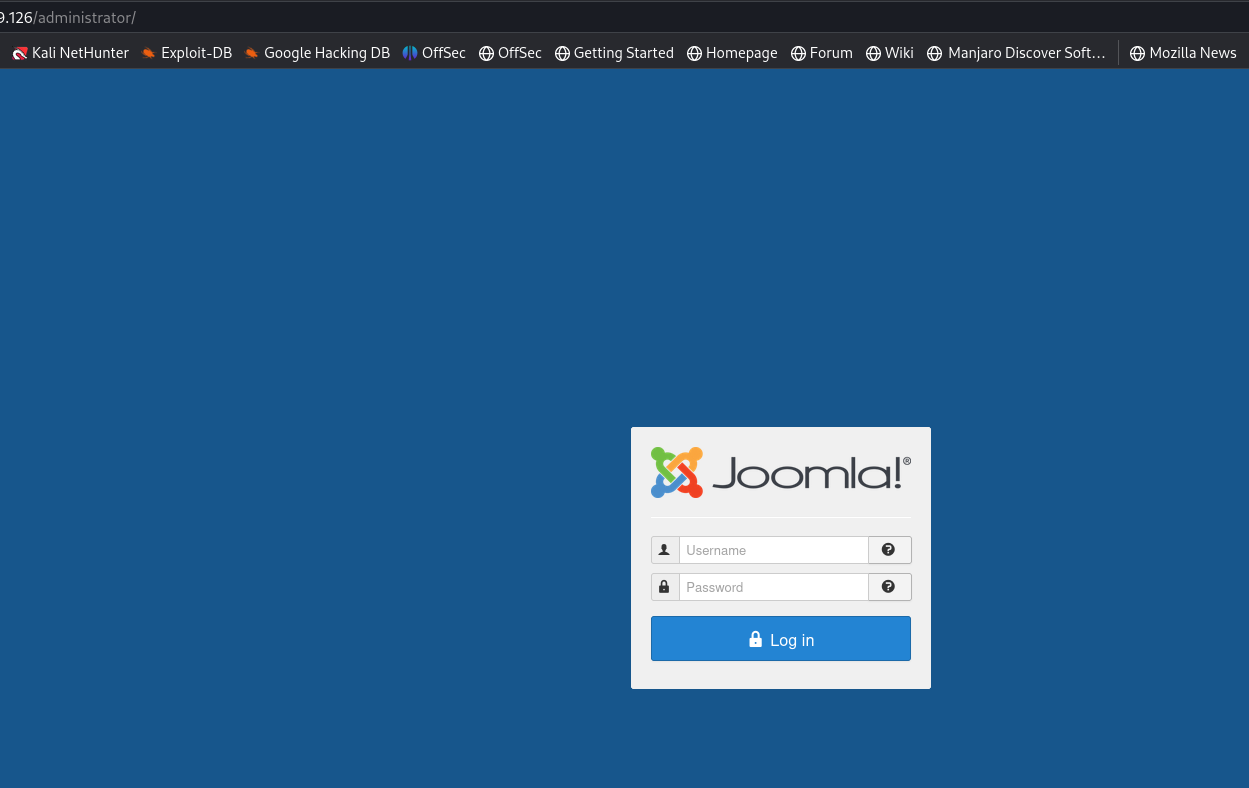

访问网站,有个登录

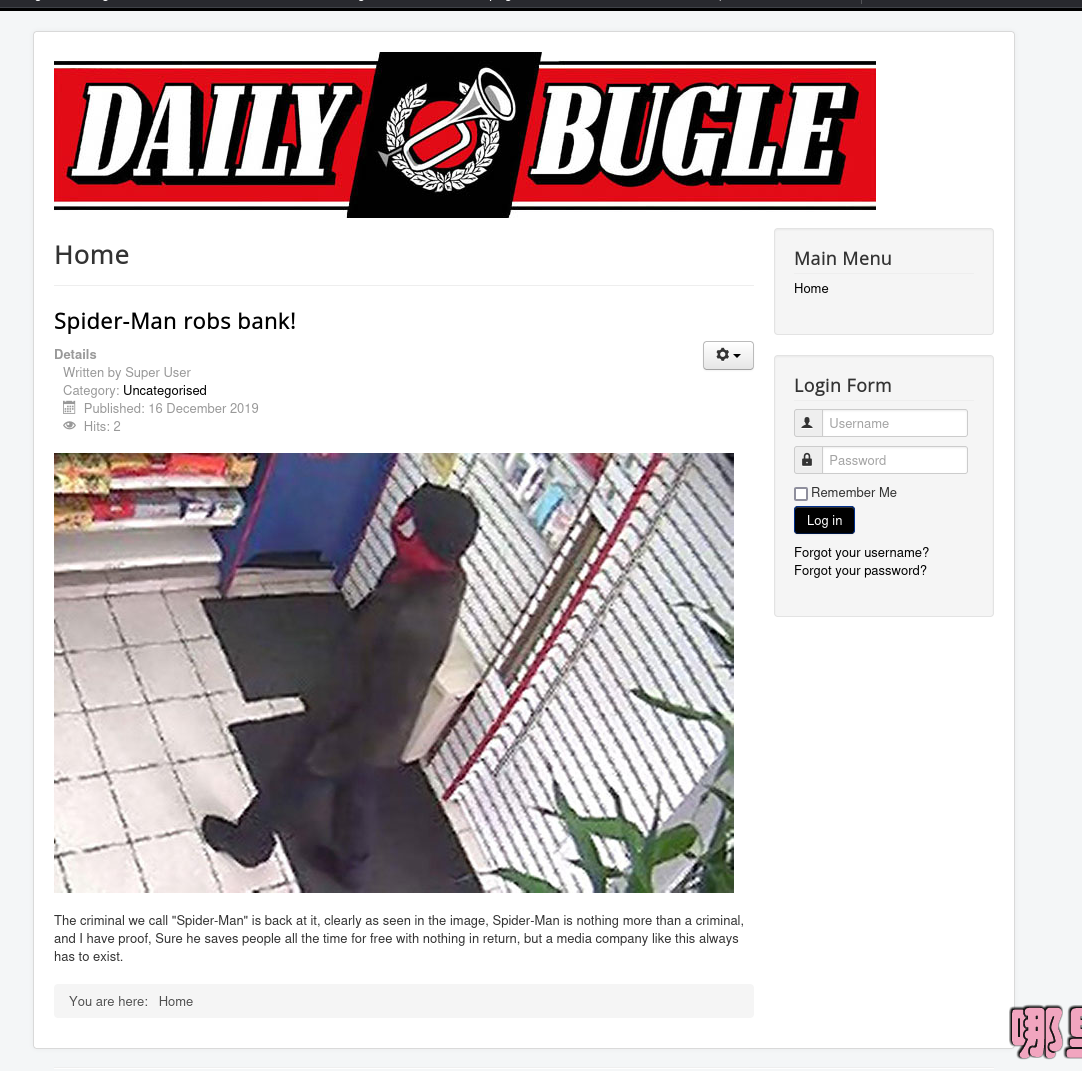

gobuster dir -u <http://10.10.249.126> -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt

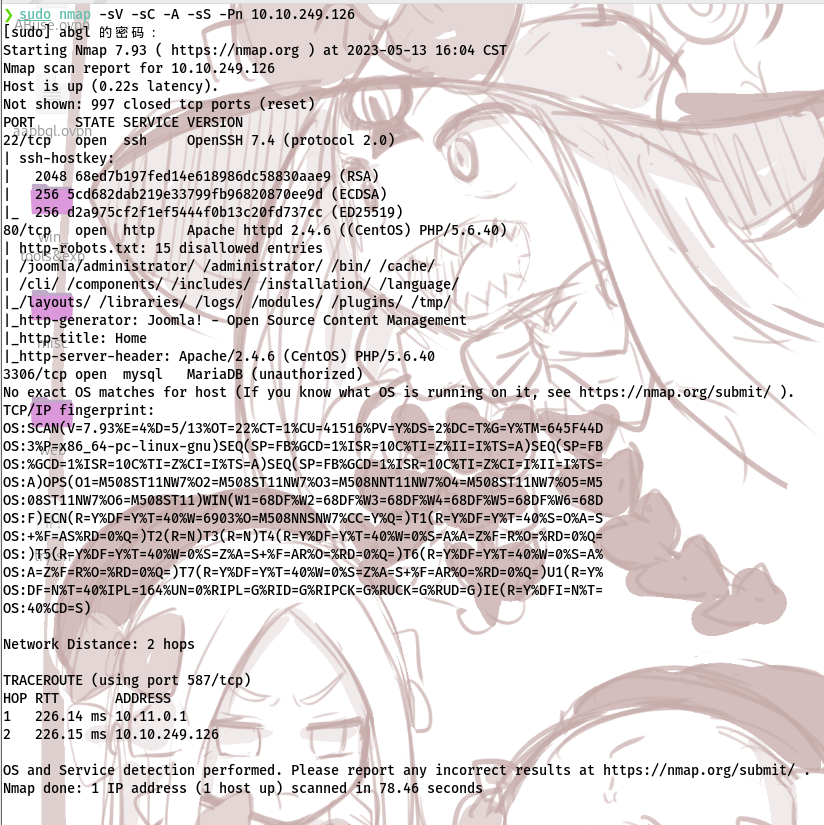

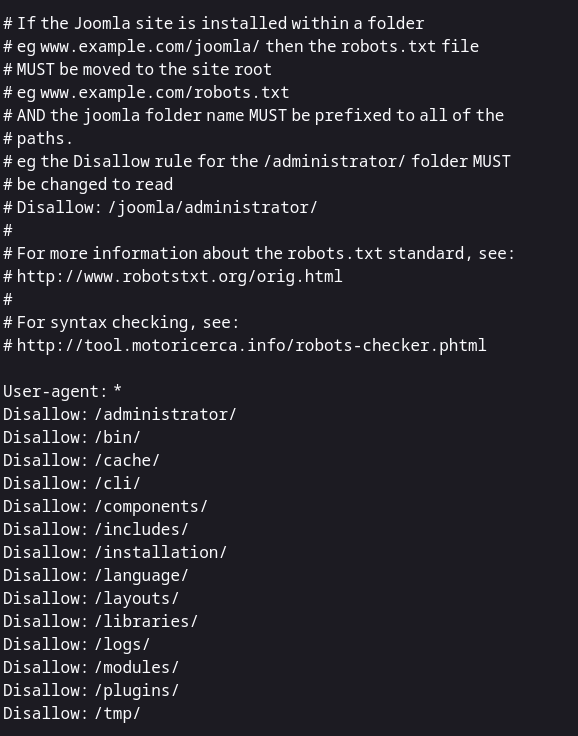

和nmap结果中robots.txt给出的目录一样

robots.txt界面给的不允许访问

管理员界面,没有给出版本,去别的目录看看

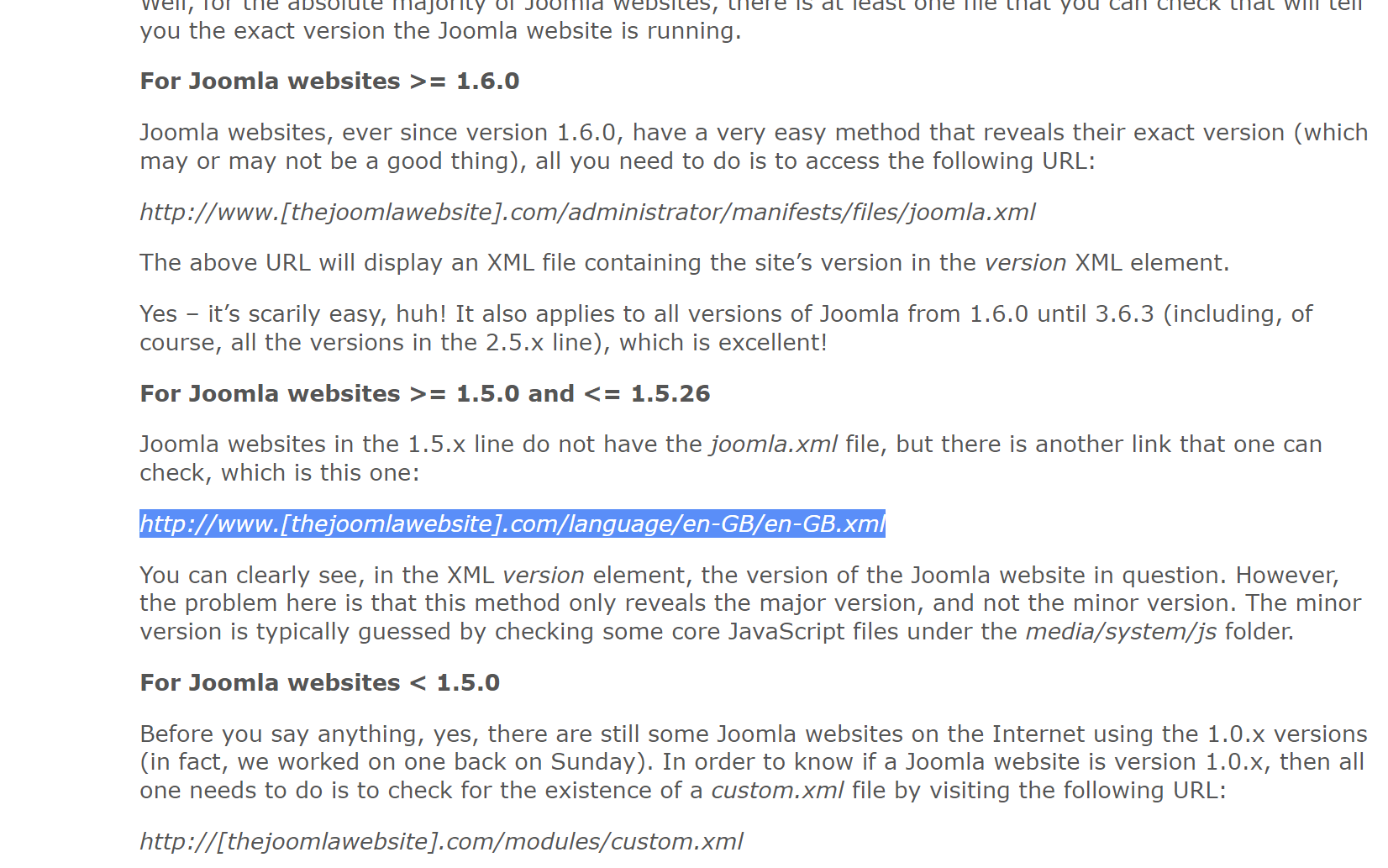

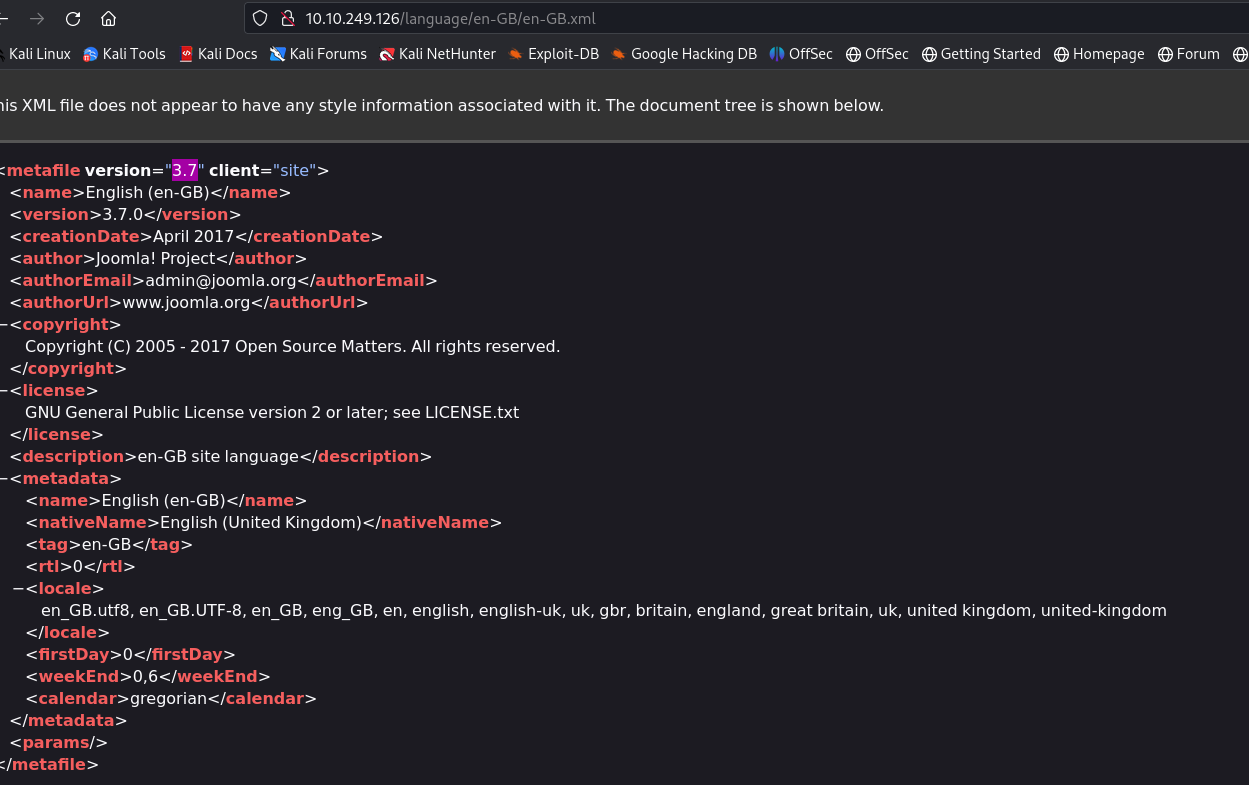

谷歌查了下,在这里查到了版本号

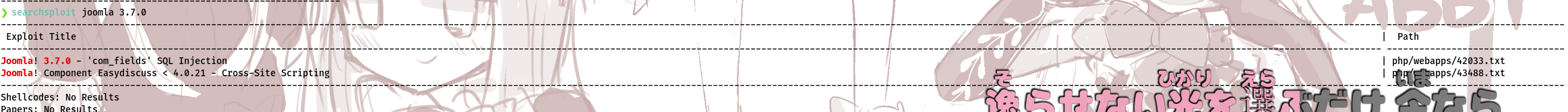

这里我们查到了可利用漏洞,但是题目要求python,这里我找到了python3版本的

哈希以字符“$2y”开头,是“bcrypt”哈希