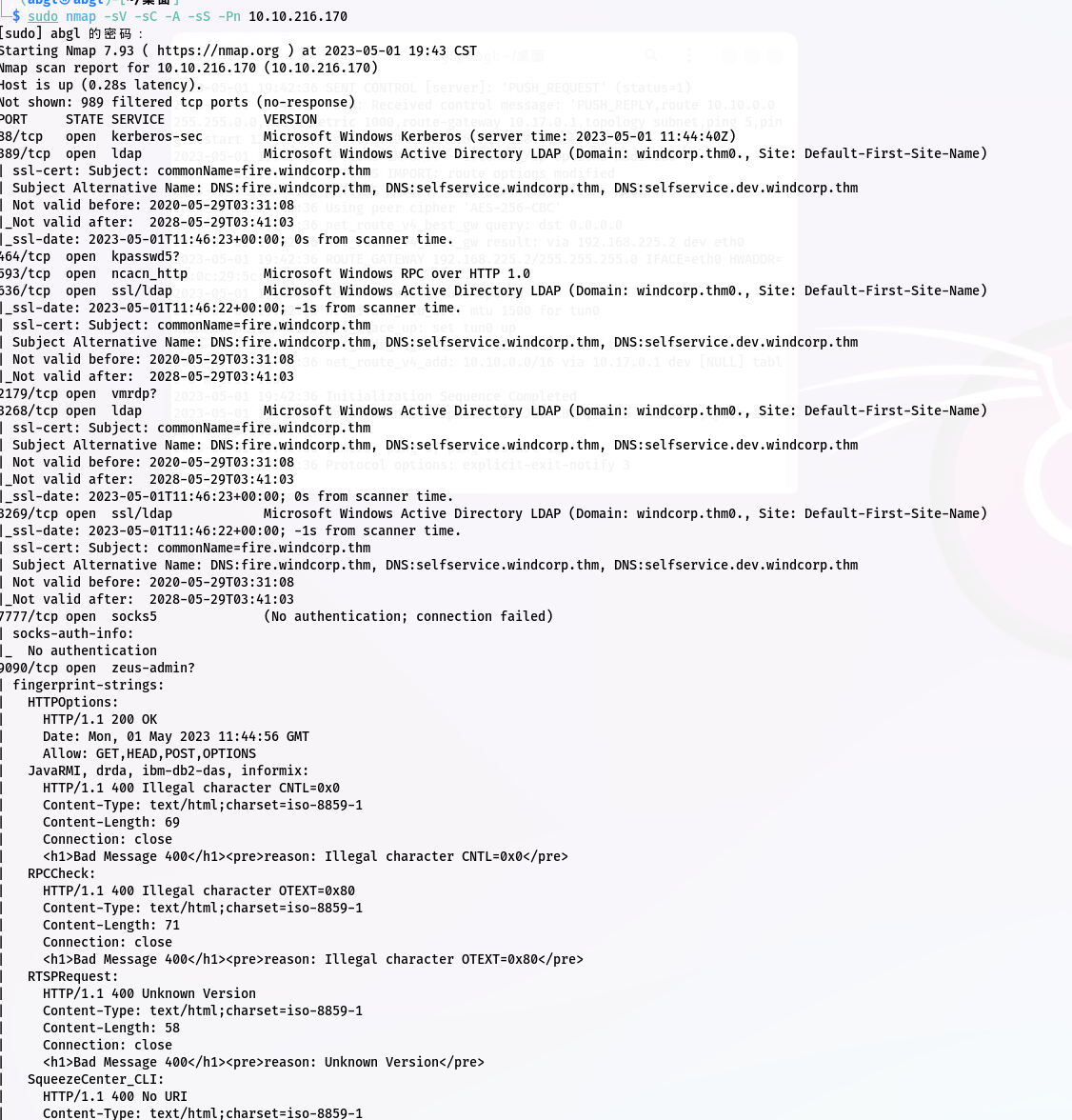

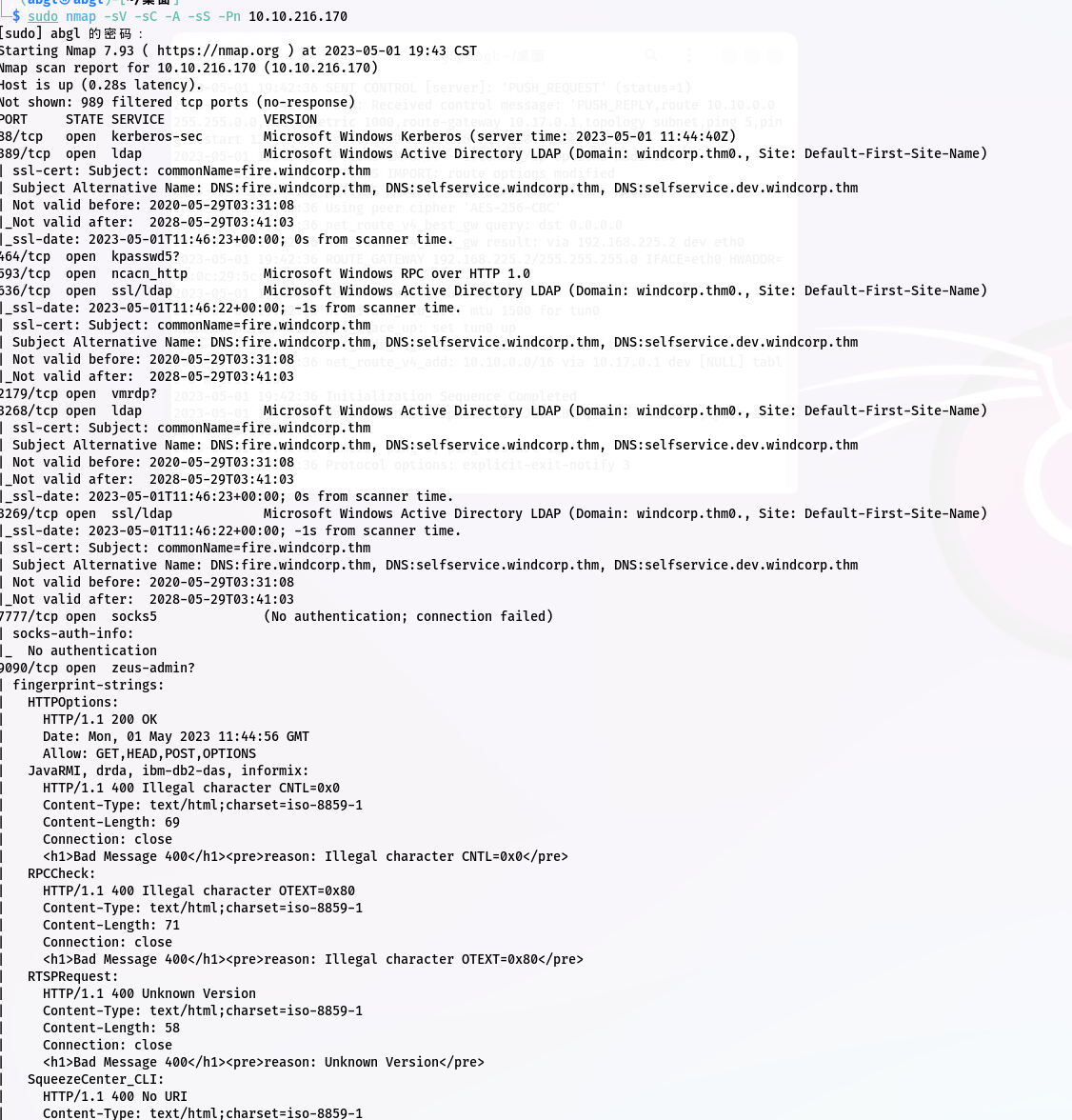

主机名

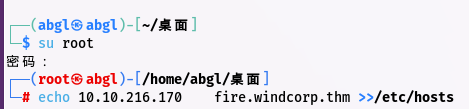

fire.windcorp.thm 添加到 /etc/hosts 文件 看一下网站

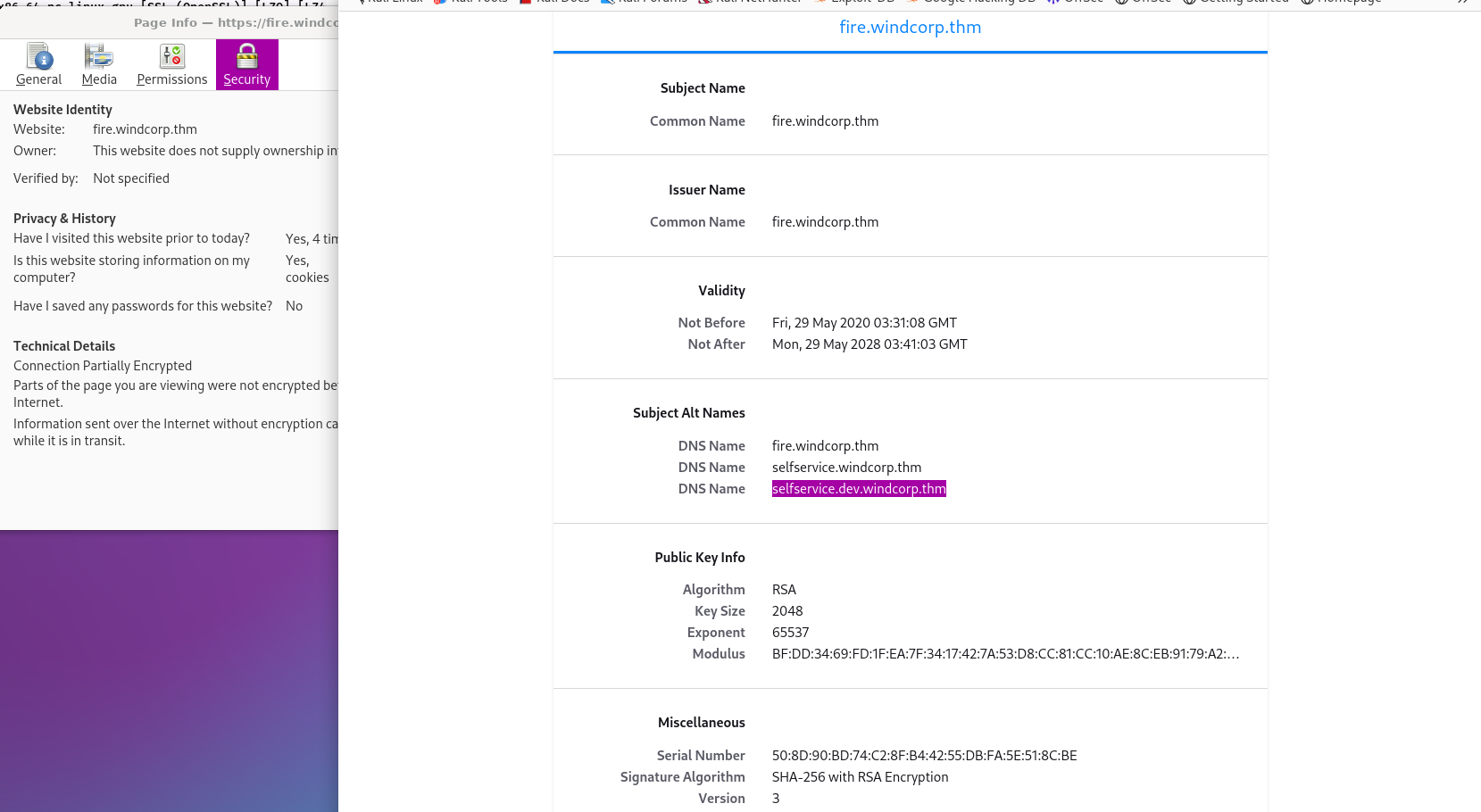

在网站certificate(证书)中显示还有两域名

selfservice.windcorp.thm

selfservice.dev.windcop.thm

添加到/etc/hosts中 dig挖一下

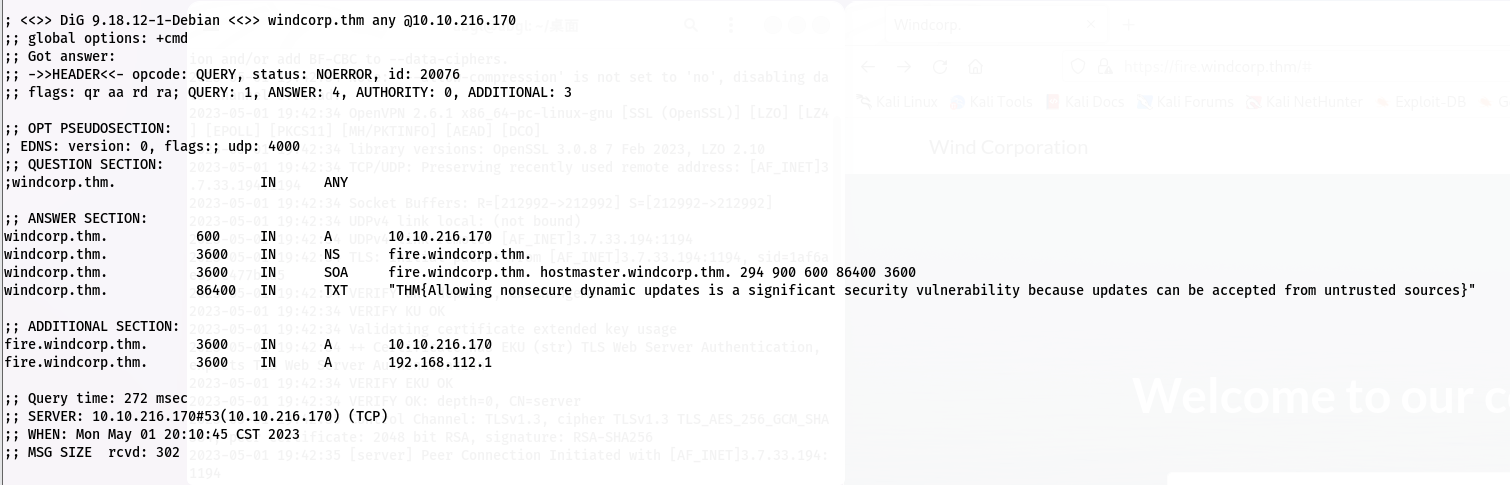

dig windcorp.thm any @10.10.216.170

得到第一个flag

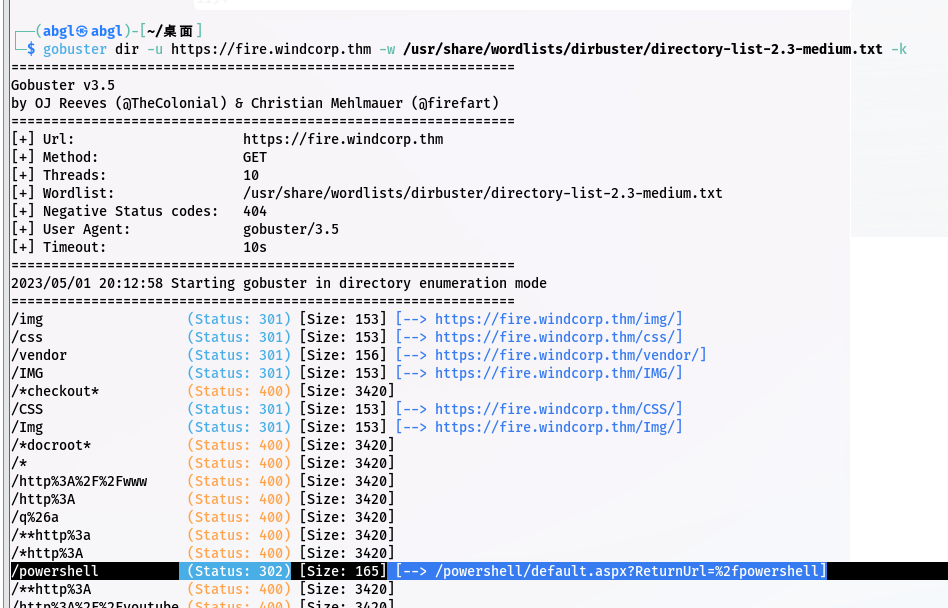

爆破网站目录看看

gobuster dir -u <https://fire.windcorp.thm> -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -k

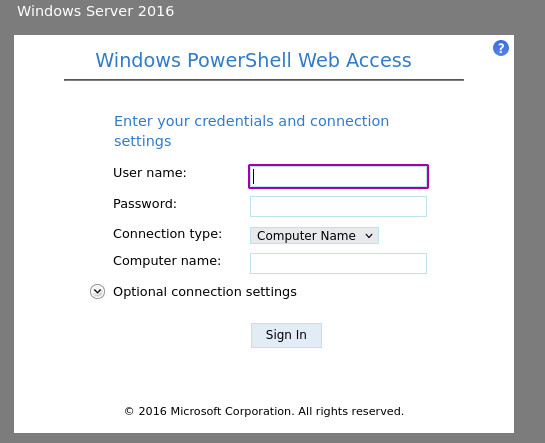

powershell?看一下

需要账户密码,看一下之前扫出来的389端口出现的域名

gobuster dir -u <https://selfservice.dev.windcorp.thm> -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -k