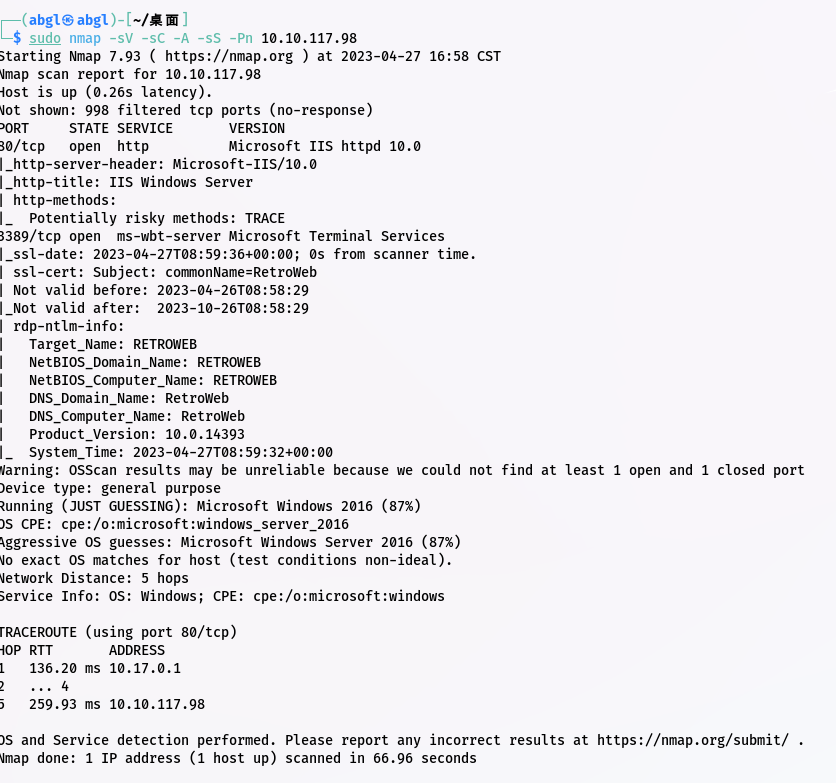

爆破下网站目录

gobuster dir -u <http://10.10.x.x/> -w /usr/share/wordlists/dirbuster/directory-list-2.3.-medium.txt -t 30

或者用dirbuster

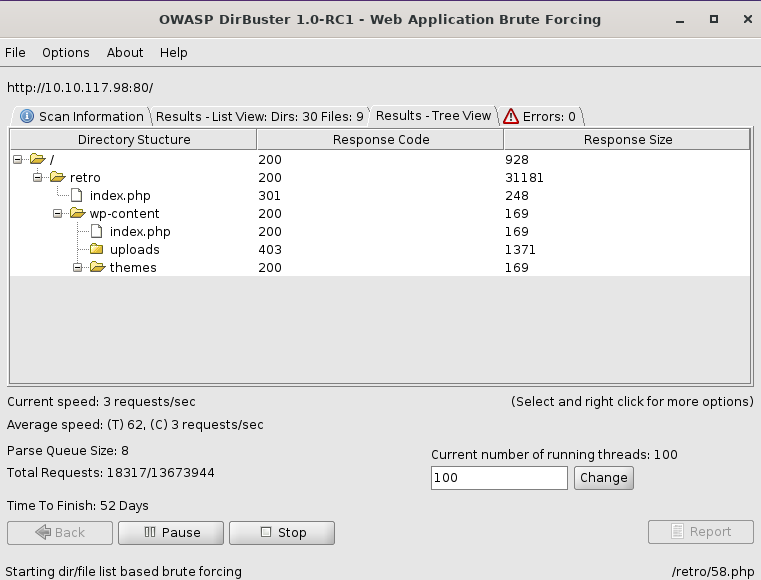

可以发现这是一个wordpress网站,可以进入后台

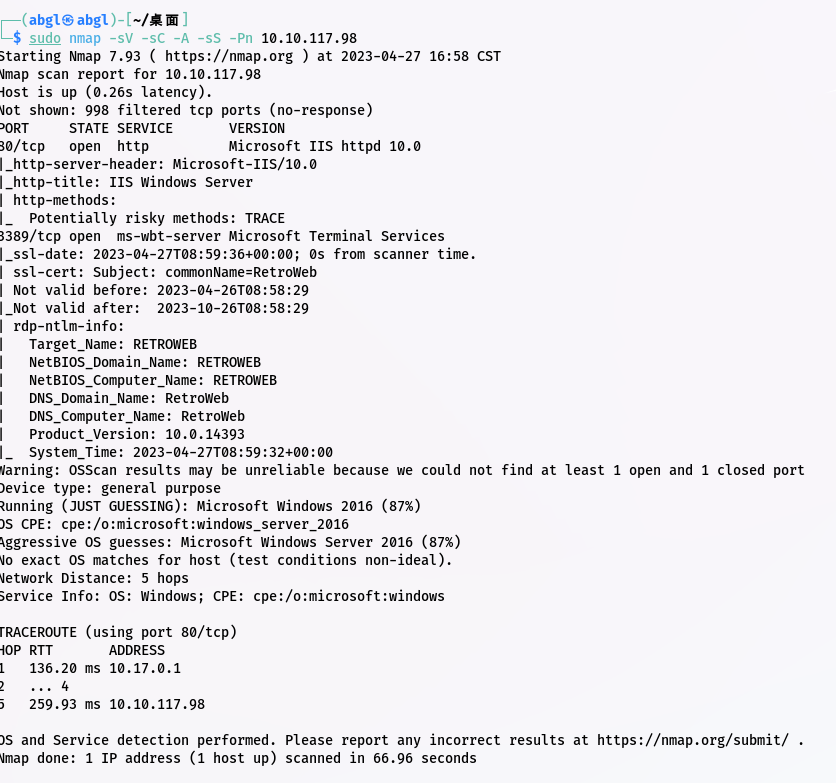

为了防止重定向并能够访问 Web 服务器,我们需要将靶机

IP

添加到我们的/etc/hosts文件中。 利用wpscan来枚举用户,可以发现一个叫wade的用户,查看网站也一直是这个用户发帖

wpscan --url <http://ip/retro> -e

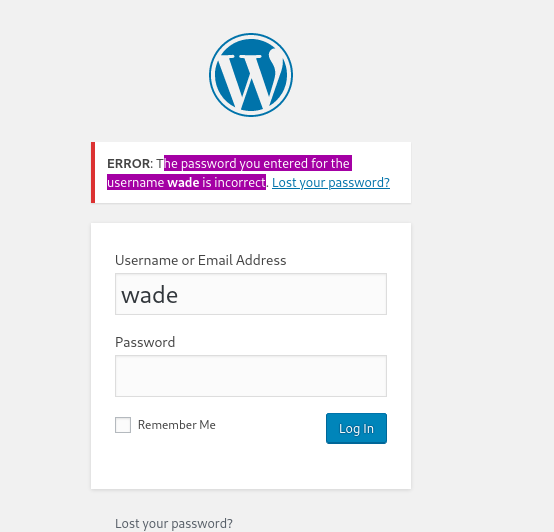

通过wade这个用户名随便输一个密码,报错显示的确有这个用户

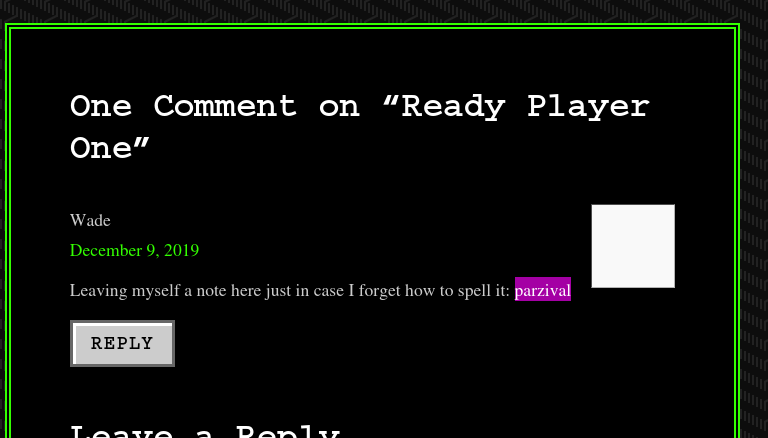

查看这个用户发表的帖子得到提示

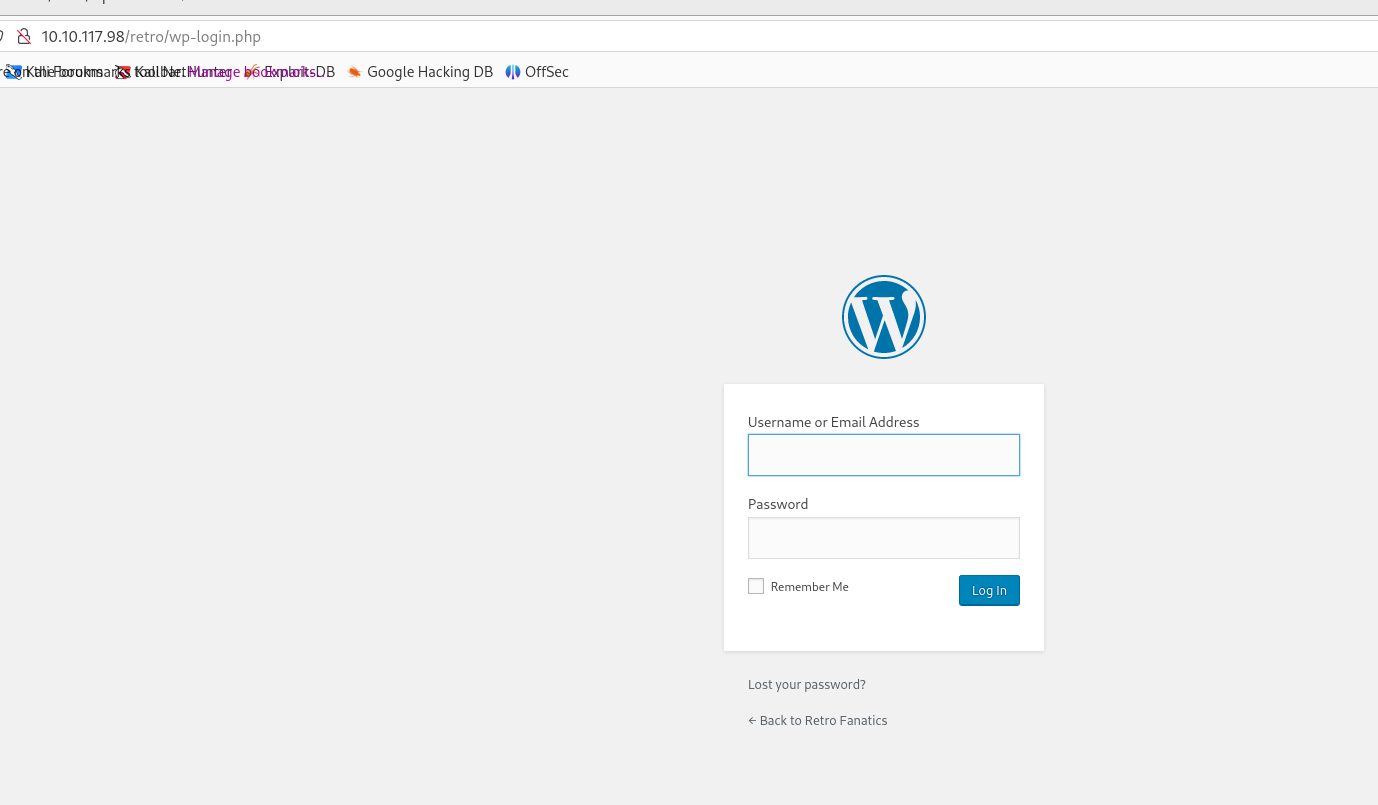

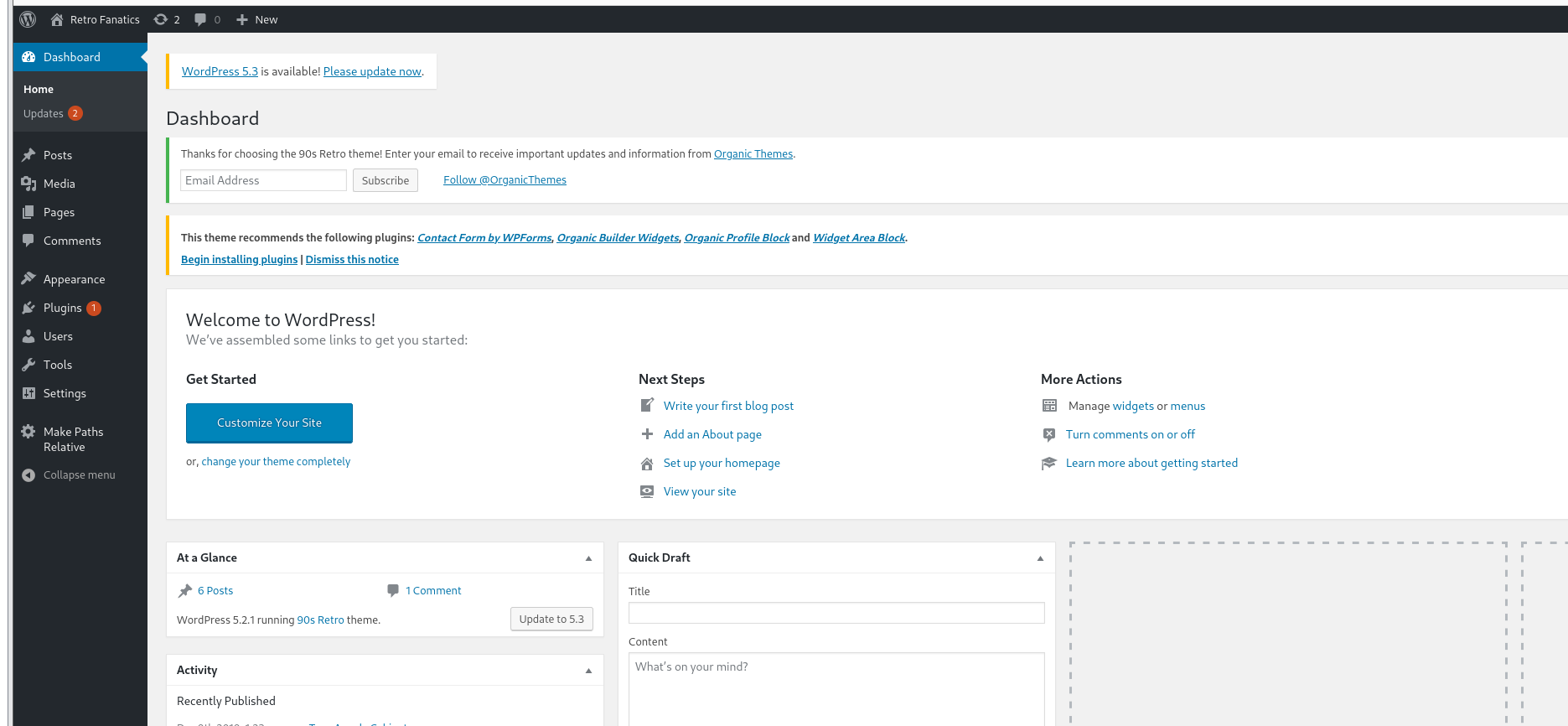

成功进入后台,将主题改为默认,编辑404页面,上传

上传成功访问ip/retro/wp-content/themes/twentynineteen/404.php